Nouvelle génération automobile et sécurité informatique

Introduction

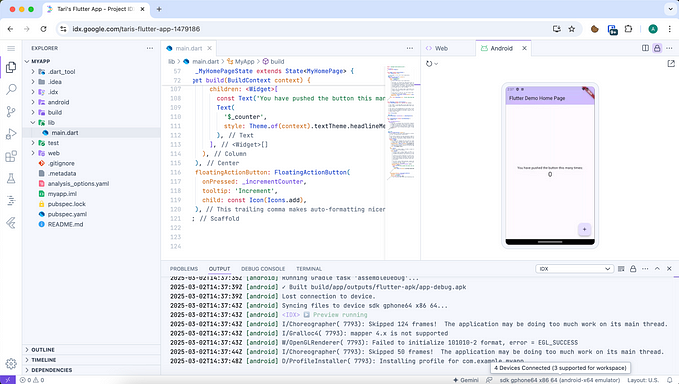

Le secteur automobile connaît une nouvelle ère. Grâce aux avancées technologiques de ces dernières années, les différentes solutions envisagées pour rendre les voitures connectées sont aujourd’hui viables et fonctionnelles. L’industrie automobile se prépare aujourd’hui à la démocratisation de ce type de véhicule. De la voiture électrique à la voiture autonome, de nombreuses innovations voient le jour avec un panel de technologie toujours plus large. Cependant, si l’on prend par exemple deux voitures emblématiques du domaine: la Nissan LEAF, modèle de voiture électrique le plus vendu au monde et la Tesla Model S, berline haut de gamme 100% électrique de l’entreprise révolutionnaire éponyme d’Elon Musk, on remarque un point en commun alarmant. Toutes deux ont été compromises et ont été contrôlées à distance par respectivement Troy Hunt lors d’un workshop et des chercheurs du Keen Security Lab. En effet, dans ce combat d’innovation et de recherche entre les différentes entreprises du secteur, le métier traditionnel de l’automobile se mélange aux nouvelles technologies. Cela rajoute une énorme complexité aux process existants. Face à ces nouveaux défis, ces entreprises peinent à construire des architectures fiables et robustes. Cela est d’autant plus critique qu’une compromission d’un de ces systèmes peut directement porter atteinte à la vie humaine.

L’étendue des attaques possibles

En effet, le vaste écosystème des voitures nouvelle génération constitue un terrain de jeu idéal pour tout mordu de l’informatique. Le fait est qu’aujourd’hui nous avons des produits connectés, avec un large panel d’options et fonctionnalités diverses. On parle alors de système “cyber-physique”. C’est à dire que l’informatique va pouvoir prendre de manière autonome des décisions mécaniques. On retrouve par exemple le stationnement autonome (ajuste l’inclinaison du volant), le régulateur de vitesse (freine ou accélère en fonction du traffic), ou encore l’assistance pour la prévision de collision (optimise la puissance du freinage). Pour assurer l’ensemble de ces fonctionnalités, la voiture dispose alors de nombreux composants électroniques dédiés qui représentent chacun une éventuelle entrée d’attaque supplémentaire.

D’après l’étude de Valasek et Miller, on peut synthétiser l’ensemble des attaques en deux catégories principales:

- Les attaques courtes portées (jusqu’à ~20m);

- Les attaques longues portées (sans limite théorique).

La première catégorie repose le plus souvent sur l’exploitation de l’architecture du propre au véhicule et de ses composants électroniques. Par exemple le système de démarrage sans clé, ou encore les voyants du tableau de bord peuvent être compromis en saturant de requêtes les récepteurs visés.

La seconde catégorie repose quant à elle sur les technologies globales. On cherche ici à exploiter la connectivité du véhicule via réseau cellulaire ou encore signal radio. Par ailleurs, on trouve de plus en plus d’application mobile fourni avec le véhicule ou encore des accès à un navigateur web depuis l’intérieur de la voiture. C’est ici que les attaquants sont les plus redoutables et les risques les plus élevés car l’informatique est le milieu traditionnel des groupes de “hackers” malveillants.

Les conséquences de ces exploitations peuvent aller du simple dysfonctionnement des systèmes basiques (clignotants, climatisation…) au contrôle du véhicule (accélération, freinage…) en passant par la fuite d’information des données utilisateurs (identifiants, tracking GPS...). Comme on peut le voir dans cette vidéo, les chercheurs du Keen Security Lab ont réussi par exemple à actionner les essuie-glaces, rentrer les rétroviseurs, allumer les clignotants, ou encore ouvrir les portes de la voiture le tout depuis un ordinateur à l’extérieur, à quelques mètres. Pour conclure leur démonstration, ils ont même montré qu’ils ont pu actionner le frein du véhicule en pleine course à 20km de distance.

Les capacités de défense

Comment une telle prouesse a-t-elle était réalisée? Etait-il judicieux de dévoiler ces exploitations au public? Comment Tesla ont-ils réagi? Pour lutter contre ces nouvelles menaces, l’industrie automobile doit réinventer son métier. Il est nécessaire de se renouveler en réorganisant les équipes et se mettre à niveau sur les nouvelles problématiques. Cependant, ces changements sont à la fois compliqués et coûteux, et ne reflètent pas forcément la vision prioritaire d’une entreprise automobile pour ses produits. C’est un milieu en constante évolution et très dynamique. Les méthodes traditionnelles de conception automobile se retrouvent bouleversées et ne suffisent plus. Selon mon opinion, le domaine est trop vaste pour une unique entité. Pour réussir ces défis, le gouvernement, l’industrie automobile et les chercheurs indépendants, qui constituent les trois acteurs de la problématique, doivent être capable de collaborer efficacement ensemble. Le gouvernement peut jouer un rôle de médiateur, en sensibilisant les entreprises automobile et en consolidant l’ensemble des informations lié à ces questions de sécurité informatique. Il peut également mettre en place une réglementation avec des audits réguliers et des recommandations de “best pratices” concernant la conception d’une architecture robuste. Le gouvernement doit donc aider cet industrie à effectuer leur transition dans cette nouvelle génération automobile. Les entreprises doivent aussi prendre leur responsabilité et être réactif face à ces recommandations ou ces rapports. Une large communauté composée de chercheur indépendant, simple curieux ou encore laboratoire spécialisé travaillent également sur ces aspects sécuritaires. C’est une force de travail majeure et non négligeable. Cependant, historiquement, les entreprises ne s’ouvrent pas forcément au public. Mais aujourd’hui, la communication doit être fluide. Les révélations faites par cette communauté à ces entreprises doivent être prises en compte et traitées rapidement. Il est possible d’encourager ces recherches avec des programmes “bug bounty”, un système de récompense en fonction des vulnérabilités trouvées.

Conclusion

Que ce soit une vulnérabilité concernant les données utilisateurs ou à des fonctionnalités physiques, chaque faille exploitable peut engendrer de graves conséquences économiques, matériels ou sécuritaires. L’industrie automobile fait face aujourd’hui à une menace grandissante d’un nouveau genre pour lui. Il est vital pour les différents acteurs de prendre en compte ces questions de sécurité informatique aujourd’hui omniprésent dans l’écosystème des voitures nouvelle génération. Avec son apparition, le marché de l’automobile a changé l’humanité, que ce soit dans ses habitudes ou ses méthodes de travail. Aujourd’hui, une nouvelle ère dans le secteur automobile est en train de naître et affiche une ambition sans précédente pour révolutionner encore une fois nos habitudes avec ses voitures autonomes ou encore ses camions électriques. Mais pour cela, il faudra d’abord convaincre ses utilisateurs de la fiabilité de ces technologies…